2014-12-29 22:30

⁄ 战略·谋略

⁄ 共 4463字

高度重视并积极应对科学技术发展给意识形态工作带来的机遇和挑战,是我们党掌握意识形态工作主动权的重要经验。目前,我们在运用信息技术最新成果掌握意识形态工作主动权方面,存在不少问题,经常处于被动应付状态。究其原因,主要是缺乏对信息技术发展趋势的预测,亡羊补牢的对策多,未雨绸缪的措施少。比如,我们对博客、微博、微信等传播工具的监管,对邪教、恐怖音视频传播的管控,就在很大程度上滞后于信息技术发展的脚步...

信息化, 安全, 意识形态, 赵周贤阅读全文

2014-01-17 20:55

⁄ 工业·编程

⁄ 共 68550字

0trace A hop enumeration tool http://jon.oberheide.org/0trace/

3proxy Tiny free proxy server http://3proxy.ru/

3proxy-win32 3proxy tiny free proxy server http://3proxy.ru/

42zip Recursive Zip archive bomb. http://blog.fefe.de/?ts

acccheck A password dictionary attack tool that targets windows authentication via the SMB protocol. http://labs.portcullis.co.uk/tools/accche...

安全, 软件工具阅读全文

2013-09-28 11:26

⁄ 工业·编程

⁄ 共 2196字

一,《 安全编程修炼之道》

在这本著作里,畅销书作者james c.foster首次将黑客如何对操作系统及其应用的核心组件进行攻击和破解的方法公诸于世。本书提供了使用c/c++、java、perl和nasl编写的各种代码和脚本,来对最为危险的攻击进行检测和防护。涵盖了安全专家和软件开发人员必须注意的最重要的5个方面:编码、套接字、shellcode、移植应用和编写安全工具。. ·开发 shellcode:对前所未见的shellcode进行定制和优化以适...

书籍推荐, 安全阅读全文

2013-09-27 11:20

⁄ 工业·编程

⁄ 共 897字

一,《计算机病毒防范艺术》

《计算机病毒防范艺术》作者是赛门铁克(Symantec)公司安全响应中心首席安全架构师,他根据自己设计和改进Norton AntiVirus系统产品及培训病毒分析人员的过程中遇到的问题精心总结编写了本书。本书最大的特色是大胆深入地探讨了病毒知识的技术细节,从病毒的感染策略上深入分析病毒的复杂性,从文件、内存和网络等多个角度讨论病毒的感染技术,对过去20年来黑客们开发的各种病毒技巧进行了分类和讲...

书籍推荐, 安全, 病毒阅读全文

2013-07-07 10:40

⁄ 井底望天·专栏

⁄ 共 2676字

大家知道,美国国家安全局的英文,叫做National Security Agency。简称是NSA。这个部门是坐落在维吉尼亚比较接近巴尔的摩那里。因为这个部门太机密了,当地人也称NSA为No Such Agency,呵呵。但是在NSA里面,还有更高机密的,连NSA的人都不知道的。就是说,NSA的大楼里面,有一个办公室,和其他地方是分开的。很多NSA的雇员都不知道这个是啥。你知道,要进NSA的大楼,你要通过很多安检的。那么就算你进了NSA...

安全, 监控, 美国, 闲话系列阅读全文

2013-06-18 21:55

⁄ 井底望天·专栏

⁄ 共 3047字

中国人相信,民以食为天。这是因为中国人,认为政治权力的来源是源于上天的神秘力量。而上天的神秘力量,将天权人授,是通过天意的形式体现的。那么天意的体现,具体就是民意。民意的着重点,就是民生。而民生的着重点,就是食。一句话,老百姓没了吃的,神马都是浮云。所以中国人实际得很,别跟我来弯弯绕,别跟我来卖拐,搞不定人民生活,你政府就要下台。管你是啥子政府。

广义的角度...

安全, 时事述评, 粮食安全阅读全文

2013-05-14 23:00

⁄ 博客心语

⁄ 共 484字

问题背景

现在网络上下载的PDF文件很多都带有安全性设置,通常的安全设置有:文档打印不允许、更改文档不允许、内容复制或提取不允许等等。在实际运用中,我们通常需要把PDF文件导出,保存为DOC文件(Word文件),并对其内容进行复制、修改等编辑操作;或者打印这类PDF文件;又或者无法删除其中文件中的水印标志。

解决方案

电脑破解环境准备:电脑上必须装有Adobe Acrobat 7.0 Professi...

pdf, 安全, 方法阅读全文

2012-11-22 21:25

⁄ 科技·视野

⁄ 共 2257字

“微信”、“陌陌”等智能手机聊天工具作为现代年轻人一种热衷的社交方式,越发普及。微信中设置的“摇一摇”、“查找附近的人”等工具对陌生人的定位又十分准确,可以迅速认识周围的陌生人,被很多年轻人视为“交友利器”。这两项便利的交友功能,使得微信、陌陌等聊天软件人气直线上升。但这些聊天软件中的“地理定位”功能,也让个别不法分子钻了空子,利用微信进行抢劫、诈骗等违法犯罪活动。近日,网上流传“微信三...

安全, 定位, 移动互联网阅读全文

2012-08-08 06:30

⁄ 健康·娱乐

⁄ 共 4263字

一、台风的基本知识

(一)台风由来

我们平时常说的台风,是一个热带气旋。所谓热带气旋,是指发生在热带或副热带洋面上急速旋转的低压涡旋,常伴有狂风、暴雨、风暴潮。

(二)风力

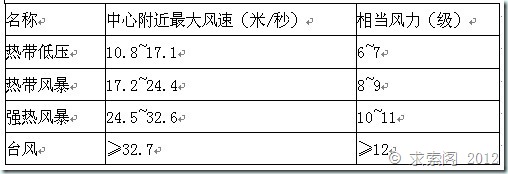

空气的水平运动称为风。风的来向称为风向,风的大小用风速(m/s)表示,有时也用风力表示,通常分0~12个等级。平均风力在6级以上,阵风在7级以上的风,气象上就称为大风,大风一年四季都有可能发生。详见...

台风, 安全阅读全文

2012-07-18 21:00

⁄ 战略·谋略

⁄ 共 6093字

大力推进信息化发展和切实保障信息安全,对调整经济结构、转变发展方式、保障和改善民生、维护国家安全具有重大意义。近年来,各地区、各部门认真贯彻落实党中央、国务院决策部署,加快推进信息化建设,建立健全信息安全保障体系,有力地促进了经济社会发展。当前,世界各国信息化快速发展,信息技术的应用促进了全球资源的优化配置和发展模式创新,互联网对政治、经济、社会和文化的影响更加深刻,围绕信息...

2012, 信息产业, 信息化, 全文, 安全阅读全文